Connexion sous Windows via notification poussée pour améliorer la sécurité des employés

Compte tenu de l'évolution constante des risques liés à la cybersécurité, les entreprises doivent prendre des mesures énergiques pour garantir l'accès interne et à distance aux réseaux par les employés.

La main-d'œuvre d'aujourd'hui nécessite un accès pratique à n'importe quand et n'importe où aux réseaux Web, mobiles et cloud, aux applications et aux ressources. De toute évidence, l'accès rapide à l'information fait avancer les entreprises.

En même temps, les organisations doivent prévenir les atteintes à la sécurité et maintenir le respect continu des lois, règlements et normes en matière de sécurité et de protection de la vie privée, comme le GDPR et le PCI DSS 3.2. Pour obtenir une sécurité solide et une expérience optimale des employés, les équipes de sécurité doivent envisager d'adopter ou de migrer vers Windows logon avec notification push.

L'utilisation de l'authentification à deux facteurs pour le connecton Windows des employés (et la connexion réseau connexe) est une grande amélioration par rapport aux mots de passe statiques. Selon le dernier rapport de Verizon Data Breach Investigations, 81 pour cent des violations de données liées au piratage impliquent des mots de passe faibles ou volés. Verizon recommande l'authentification à deux facteurs comme l'une des pierres angulaires pour se protéger contre les cyberattaques et limiter les dommages résultant de la perte ou le vol des informations d'identification.

Législation et normes de l'industrie

L'augmentation des cyberattaques contre les entreprises a déclenché de nouvelles lois et de nouvelles normes de l'industrie. Le Global Data Protection Regulation (GDPR) et les normes de sécurité des données de l'industrie des cartes de paiement (PCI DSS) 3.2 en sont deux exemples, qui définissent tous deux des mesures visant à atténuer les risques.

Par exemple, l'article 32 du GDPR exige que les entreprises sécurisent les données personnelles en mettant en œuvre « des mesures techniques et organisationnelles appropriées pour assurer un niveau de sécurité adapté au risque ».

Bien que cela puisse sembler ambigu, l'Agence de l'Union européenne pour la sécurité des réseaux et de l'information (ENISA) a pour rôle de conseiller la mise en œuvre et le respect du GDPR, qui entrera en vigueur le 25 mai 2018.

Dans les Lignes directrices pour les PME sur la sécurité du traitement des données personnelles,ENISA traite de la conformité aux exigences du GDPR en matière de contrôle d'accès et d'authentification. L'agence recommande la mise en œuvre de l'authentification à deux facteurs dans les cas à risque élevé et dans certains cas à impact moyen :

« L'authentification à deux facteurs devrait de préférence être utilisée pour accéder aux systèmes qui traitent les données personnelles. Les facteurs d'authentification peuvent être des mots de passe, des jetons de sécurité, des clés USB avec un jeton secret, des données biométriques, etc."

ENISA mentionne également que l'utilisation d'appareils mobiles augmente l'exposition au vol et à la perte accidentelle de l'appareil. Étant donné que les appareils mobiles sont susceptibles d'être utilisés à des fins personnelles, il faut prendre une attention particulière pour ne pas compromettre les données liées à l'entreprise. Par conséquent, les lignes directrices de l'ENISA indiquent que :

«L'authentification à deux facteurs devrait être envisagée pour accéder aux appareils mobiles, et les données personnelles stockées sur l'appareil mobile devraient être cryptées. »

DSS PCI 3.2

Le 1er février 2018, l'exigence 8.3 du PCI-DSS 3.2 est entrée en vigueur, rendant l'authentification multifacteur obligatoire pour l'accès non-console aux données des titulaires de cartes et aux systèmes de traitement des cartes, et l'accès à distance à l'environnement de données des titulaires de carte (CDE).

- L'exigence 8.3.1 porte sur l'authentification multifacteur pour tout le personnel ayant un accès administratif non-console à l'environnement de données des titulaires de carte (CDE). L'accès non-console signifie qu'il est effectué sur un réseau plutôt que via une connexion physique directe. Cela peut se produire à partir de réseaux internes, externes ou distants.

- L'exigence 8.3.2 intègre l'ancienne exigence 8.3 et traite de l'authentification multifacteur pour l'accès à distance au CDE. Cette exigence est destinée à s'appliquer à tout le personnel, y compris les utilisateurs généraux, les administrateurs et les fournisseurs (pour le soutien et la maintenance).

Connexion Windows avec authentification à deux facteurs

L'utilisation de l'authentification à deux facteurs pour le connecton Windows de vos employés (et la connexion réseau connexe) garantit l'accès à toutes les applications critiques et aux données sensibles stockées sur l'ordinateur portable d'un employé et le réseau d'entreprise. La combinaison du logon Windows et de l'authentification à deux facteurs garantit également tout accès à distance sur un réseau privé virtuel ou une infrastructure de bureau virtuelle.

L'authentification à deux facteurs pour le connecton Windows permet aux employés de se connecter à leur bureau Windows sur le réseau avec un mot de passe unique (OTP). Les deux facteurs d'authentification requis sont les facteurs :

- Un mot de passe unique (quelque chose que l'utilisateur a, par exemple un jeton matériel ou un smartphone avec une application OTP, fourni avec une clé sécurisée pour générer le OtP)

- Un mot de passe statique (quelque chose que l'utilisateur sait)

Les deux facteurs d'authentification sont indépendants et le mot de passe unique n'est pas réutilisable. Cela est conforme aux exigences d'authentification à deux facteurs.

L'authentification à deux facteurs pour le connecton Windows est installée sous la forme d'un petit module logiciel sur l'environnement Windows de l'employé. Il peut être installé sur les ordinateurs de bureau, les ordinateurs portables et les serveurs. Dès que cela est mis en place, il remplace la fenêtre de connexion d'origine par une version qui vérifiera le OTP généré par un client logiciel ou matériel.

Notification push

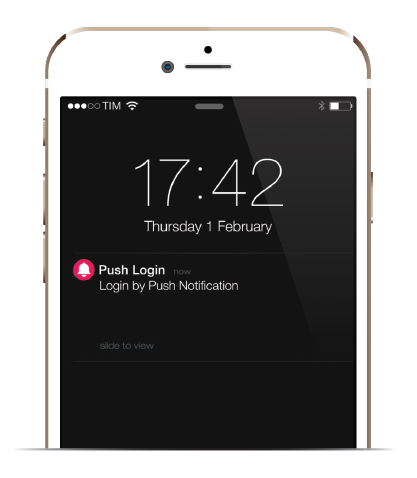

Au lieu d'entrer dans le BdP dans le champ de mot de passe Windows, les employés ont une autre option.

Ils peuvent utiliser une application OTP sur leur smartphone pour faciliter le processus de connexion. Pendant le processus d'authentification lors de la connexion à Windows, l'employé reçoit une invite de notification sur son appareil mobile et s'authentifit d'un simple toucher sur l'appareil.

Cette notification push est une méthode d'authentification hors bande (OOB) qui utilise un mode push pour activer l'application OTP sur l'appareil mobile de l'employé pour les authentifier automatiquement.

La notification Push aura un fort impact sur le marché de l'authentification car elle combine une sécurité accrue avec une expérience utilisateur améliorée, à un coût total de propriété inférieur. Cela représente le Saint Graal pour l'authentification, les analystes recommandant maintenant que les organisations adoptent ou migrent vers la notification push mobile.

Principales raisons d'envisager la mise en œuvre de la notification push :

- Sécurité renforcée. Il n'est pas nécessaire de taper dans le BdP, ce qui signifie que le mot de passe ne peut pas être intercepté par keyloggers, par exemple. En outre, l'application OTP peut être sécurisée avec un NIP ou une biométrie, ainsi que la gestion des appareils mobiles ou le blindage d'applications.

- Amélioré l’expérience utilisateur. En plus d'enregistrer l'étape de la saisie dans le BdP, l'employé est informé de façon proactive du contexte puisque les détails de connexion ou de transaction sont affichés directement dans la notification. Un seul clic pour confirmer que l'employé a reçu la notification push peut être suffisant pour s'authentifier. Lorsqu'une sécurité accrue est requise, l'organisation peut superposer des facteurs d'authentification locales comme le NIP du téléphone ou l'authentification biométrique,comme la reconnaissance des empreintes digitales ou du visage.

Informations supplémentaires

En savoir plus sur les composants de solution de VASCO pour implémenter Windows logon avec notification push :